En este post realizaremos un estudio del modelo OSI y hablaremos del protocolo de descarga de archivos BitTorrent el cual utilizaremos en este ejemplo para realizar una comparativa .

Según la definición de la WikiPedia el modelo de interconexión OSI se define :

El modelo de interconexión de sistemas abiertos (ISO/IEC 7498-1), también llamado OSI (en inglés, Open SystemInterconnection) es el modelo de red descriptivo, que fue creado por la Organización Internacional para la Estandarización(ISO) en el año 1980.1 Es un marco de referencia para la definición de arquitecturas en la interconexión de los sistemas de comunicaciones.

Historia

A principios de 1980 el desarrollo de redes originó desorden en muchos sentidos. Se produjo un enorme crecimiento en la cantidad y tamaño de las redes. A medida que las empresas tomaron conciencia de las ventajas de usar tecnologías de conexión, las redes se agregaban o expandían a casi la misma velocidad a la que se introducían las nuevas tecnologías de red. Para mediados de 1980, estas empresas comenzaron a sufrir las consecuencias de la rápida expansión. De la misma forma en que las personas que no hablan un mismo idioma tienen dificultades para comunicarse, las redes que utilizaban diferentes especificaciones e implementaciones tenían dificultades para intercambiar información. El mismo problema surgía con las empresas que desarrollaban tecnologías de conexiones privadas o propietarias. «Propietario» significa que una sola empresa o un pequeño grupo de empresas controlan todo uso de la tecnología. Las tecnologías de conexión que respetaban reglas propietarias en forma estricta no podían comunicarse con tecnologías que usaban reglas propietarias diferentes. Para enfrentar el problema de incompatibilidad de redes, la Organización Internacional para la Estandarización (ISO) investigó modelos de conexión como la red de Digital Equipment Corporation (DECnet), la Arquitectura de Sistemas de Red (Systems Network Architecture) y TCP/IP a fin de encontrar un conjunto de reglas aplicables de forma general a todas las redes. Con base en esta investigación, la ISO desarrolló un modelo de red que ayuda a los fabricantes a crear redes que sean compatibles con otras redes.

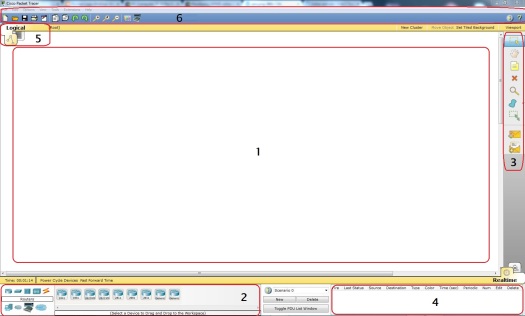

Para entrar un poco en materia vamos a ver las partes en las que se divide esta capa y realizaremos una comparativa con respecto al protocolo de descarga bitorrent.

La distribución de las capas serán en este caso desglosadas desde la parte de software o lo que es lo mismo con la que interactúa el usuario,hasta llegar a la parte mas física del protocolo que sera en este caso la interfaz de red y el tipo de cableado que salga a través de la red.

• 7- Capa de Aplicación: esta es la capa con la que más interactúa el usuario. No da servicios a las demás capas del modelo OSI, sino solo a aplicaciones fuera del modelo. Cuando un usuario necesita realizar una actividad (leer o escribir e-mails, enviar archivos, usar una hoja de cálculo, un procesador de texto o similar), el sistema operativo va a interactuar con esta capa para llevarla a cabo.

• 6- Capa de Presentación: acá se busca tener un formato de datos en común, para garantizar que los datos enviados por la capa 7 de un sistema puedan ser entendidos por la misma capa 7 pero de otro sistema. En caso de ser necesario, la información será traducida usando un formato en común. Algunos ejemplos en esta capa pueden ser los formatos MP3, JPGy GIF, entre otros.

• 5- Capa de Sesión: en esta capa establecemos, mantenemos y terminamos las comunicaciones entre los dispositivos de red que se están comunicando. Podemos pensar esta capa como una conversación.

• 4- Capa de Transporte: verifica si los datos vienen de más de una aplicación e integra cada uno de ellos en un solo flujo de datos dentro de la red física. A esto lo llamamos control de flujo de datos. Por otra parte, se encarga de realizar la verificación de errores y también la recuperación de datos.

• 3- Capa de Red: se trata de la capa que determina cómo serán enviados los datos al receptor. También efectúa la conexión y la selección de la ruta entre dispositivos que pueden estar en diferentes redes.

• 2- Capa de Enlace de Datos: a los datos provenientes de la capa 3 se les asigna el correspondiente protocolo físico (para hablar el mismo idioma), se establece el tipo de red y la secuencia de paquetes utilizada.

• 1- Capa Física: es la parte de hardware del modelo. En esta capa se definen las especificaciones o características físicas de la red, como niveles de voltaje,cableado, distancias de transmisión máximas y conectores físicos usados, entre otros atributos descritos dentro de las especificaciones de la esta capa.

Visto un poco asi por encima lo que es el modelo OSI, ahora entraremos en materia de lo que es el protocolo de descargas BitTorrent para hacer a posteriori el desglose y comparación con los diferentes niveles del modelo OSI. Pero bueno vamos al grano:

¿Qué es Bittorrent?

Segun la definicion de nuestra pagina de rigor, la WikiPedia la definicion de este protocolo es :

BitTorrent es un protocolo diseñado para el intercambio de archivos peer-to-peer en Internet. Es uno de los protocolos más comunes para la transferencia de archivos grandes El programador Bram Cohen diseñó el protocolo en abril de 2001 y publicó su primera implementación el 2 de julio de 2001. Actualmente es mantenido por la empresa de Cohen, BitTorrent, Inc. Existen numerosos clientes BitTorrent disponibles para varios sistemas operativos. En enero de 2012, BitTorrent tenía 150 millones de usuarios activos de acuerdo con BitTorrent, Inc., basándose en esto, estimaban que el número total de usuarios mensuales de BitTorrent era mayor de 250 millones.En cualquier instante de tiempo BitTorrent tiene, en promedio, más usuarios activos que YouTube y Facebook juntos (en un instante de tiempo, no en número total de usuarios únicos específicamente de BitTorrent). Por otro lado, tras el cierre de la web Megaupload, el uso de esta plataforma se ha incrementado considerablemente.

En resumidas cuentas,el BitTorrent es un programa que nos permite transferir archivos de gran tamaño de la manera más cómoda posible. La transmisión de datos se realiza entre los usuarios con la ayuda de un “tracker” (servidor) que gestiona las actividades de los usuarios que están descargando los datos (peers). En pocas palabras, BitTorrent es muy sencillo de usar y configurar, permite realizar resumen por si queremos continuar descargando otro dia, en condiciones «normales»(que existan bastantes “seeds” y usuarios bajando el archivo) alcanza altas velocidades de descarga, además es muy seguro (gracias al hashing SHA-1 no hay posibilidad de descargar archivos corruptos). Este programa al principio fue adoptado por los fansub de anime para distribuir y compartir sus trabajos, se expandió rápidamente a otras áreas como películas, series de TV, juegos, software…

¿Cómo funciona Bittorrent?

Es uno de los programas P2P mas rápidos y efectivos que podemos encontrar, ya que no funciona por colas de espera, la descarga comienza inmediatamente y mientras haya un “seed” (usuarios que poseen el archivo completo) tendremos la seguridad de que el archivo bajará completo. Aunque como era de esperar no todo son ventajas, los archivos que podemos encontrar para descargar por Bittorent son archivos “novedosos” y es muy difícil encontrar archivos que no estén a la orden del dia.

¿Cómo descargo archivos con Bittorrent?

Primero necesitaremos encontrar el .torrent que queremos descargar y después pinchamos sobre el y la descarga comenzara automáticamente.

¿Hay que compartir alguna carpeta o archivo?

No, con Bittorrent no es necesario compartir ninguna carpeta o archivo automáticamente se comparte el/los archivo/s que estas bajando aunque no estén completos compartirás el trozo que hayas descargado.

¿Existe un buscador de torrents?

Las nuevas versiones de Bittorrent incorporan un buscador aunque no son muy precisos. La mejor manera de buscar Torrents es en webs especializadas.

¿Cómo Funcionan las descargas?

Una vez que comienza la descarga ya no hay que preocuparse más hasta que baje el archivo. Bittorrent trabaja muy bien, ya que consiste en que todos ayudan a todos, el archivo principal se Fragmenta y mientras descargamos «partes» del archivo, los estamos compartiendo a la vez con todos los usuarios que en ese momento se encuentran descargando el mismo archivo. La descarga no es lineal (del principio del archivo al fin de este), sino que baja fragmentos aleatorios de todas sus partes hasta tenerlo completo (como lo hace Emule/Edonkey). Así, puedes que no le estés bajando directamente al servidor sino solo a usuarios que tienen partes que tú necesitas, a la vez que tú le entregas partes que ellos no tienen. O sea mientras descargas, compartes, pero a diferencia de otros programas P2P, solo compartes el archivo que descargas, no carpetas enteras con archivos ni nada parecido y sin esperar ninguna cola.

Tras esta breve,introducción de lo que es el protocolo BitTorrent haremos el símil comparativo con la estructura OSI:

•7-En la capa de Aplicación de la capa OSI podremos compararla con lo que es el programa el cual gestiona los archivos .torrent para generar ejecutar y compartir la descarga del o de los archivo/s nos llegan.

•6-En la capa de Presentación de la capa OSI,nos denominara la extensión(.exe, .mp3 ,.jpg) del archivo a descarga y comprobara si coincide con las extensiones y lo traduce para poder ser recibido o compartido

•5-En la capa de Sesión de la capa OSI, nos establecerá la conexión entre el tracker (Servidor) y el peer (La persona que demanda la descarga) para a este último darle la dirección de los seeds es decir los usuarios que tienen partes del archivo en su poder y ese encuentran en ese momento compartiendo, para que ambos «hablen» entre ellos.

•4-En la capa de Trasporte de la capa OSI, comprobación que realizara el programa al descargar cada parte que toma de los usuarios que comparten los archivos.En esta comprobación se mirara con detenimiento si coinciden las partes de verificación de errores,para si no borrar ese archivo y proceder a su posterior reinicio de descarga de la parte.

•3-En la capa de Red de la capa OSI, en esta capa se planifica por decirlo asi un mapa con el que el paquete se guiara por la red buscando el camino más rápido para poder llegar al ordenador que realiza la petición.

•2-En la capa de Enlace de Datos de la capa OSI, los datos que provienen de la capa anterior se les asignara una etiqueta en este caso del protocolo .torrent siendo este como el idioma que tienen el programa para entenderse con otros.

•1-En la capa de Física de la capa OSI, todo lo relacionado con el hardware y cableado estructurado para el posible envío entre dispositivos de los paquetes de archivos.

Tras esta pequeña comparación hemos entendido mejor las partes (capas) que componen el modelo OSI y entenderemos como trabajan los paquetes de datos que se explicarán en futuros post en el tema de redes,como podrián ser tipologías de redes,software que trabaja con los mismos,etc….

En otro post como puede ser :

En otro post como puede ser :

Herramientas Necesarias

Herramientas Necesarias